Se seguite le notizie tech ma anche se avete seguito la cronaca in questi giorni probabilmente avrete sentito parlare diWannaCry, ilransomware che ha colpito duramente la rete informatica globale ai danni di moltissimi paesi e di cui vi abbiamo parlato qualche giorno fa.

Nel caso siate ignari di tutto, sicuramente non siete stati colpiti e ciò ci fa piacere. Detto ciò, sappiate soltanto che questo attacco hacker (o cracker, più appropriato) ha avuto como focolaio le infrastrutture inglesi, soprattutto per quanto riguarda laNHS, il principali servizio ospedaliero inglese. Da qui si è rapidamente espanso in altri paesi europei come Spagna, Portogallo, Germania, Russia, Ucraina ed altri ancora, fino a toccare anche l’Asia.

WannaCry: tutto ciò che c’è da sapere sul ransomware

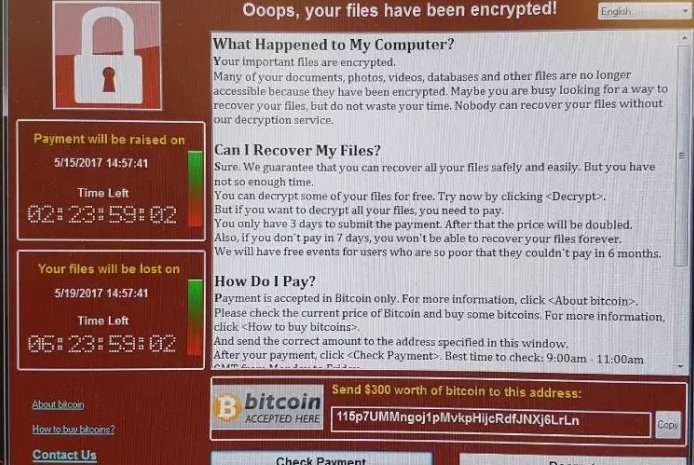

Ma che cos’è unransomware nello specifico? In questo caso stiamo parlando diWanaCrypt0r, chiamato ancheWannaCry. Come tutti i virus di questa natura, il suo obiettivo è obbligare l’ignaro utente a pagare unriscatto di entità variabile. In questo caso, il pagamento era fissato a300 dollari e da versare, ovviamente, inBitcon, la moneta virtuale criptata e difficile da tracciare per le autorità.

Una volta che il dispositivo viene infettato si diventa impossibilitati ad accederci ed utilizzarlo normalmente. Ma non solo, visto che, nel caso in cui non si fosse pagato dopo 3 giorni, avremmo visto salire la cifra del riscatto a ben600 dollari, mentre se si fosse atteso per più di una settimanatutti i files presenti nel terminale sarebbero staticancellati e persi definitivamente.

Nel caso diWannaCry, la falla che aveva permesso ai malintenzionati di avere accesso alle macchine era legata aWindows Server SMB, con nome in codiceEternalBlue. La problematica sarebbe stata già scoperta mesi fa dal NSA ma non rivelata fino a che il gruppo indipendenteShadow Brokers l’ha portata all’attenzione di tutti. Questa falla è presente nei sistemi daWindows XP in poi, ma è stata apparentemente corretta daMicrosoft negli scorsi mesi, perciò ne sono soggetti soltanto quei computer che non siano stati correttamente aggiornati.

Ma come è possibile salvaguardarsi e non finire oggetti diWannaCry? Innanzitutto, se foste utentiMacOS oLinux non dovete preoccuparvi, questoransomware non vi riguarda, ma prestate comunque attenzione visto che esistono tanti altri virus di questa natura “dedicati” anche ad altri sistemi operativi. Nel caso, invece, abbiate un PC con una versione diWindows XP o superiori, quello che dovete fare (se non lo avete già fatto) è scaricare l’apposita patch di sicurezza “Security Update for Microsoft Windows SMB Server (4013389)” direttamente dal sito ufficiale.

Tuttavia, a meno che abbiate disabilitato gli aggiornamenti automatici del vostro computer, a regola dovreste essere già protetti. In contrario, basterà recarsi in Windows Updateed installare gli updates più recenti. Come testimoniato in questi giorni d’attacco, infatti,WannaCry ha colpito principalmente terminali di uffici ed ospedali, ovvero quei contesti in cui è più facile che siano presenti devices vecchi e/o non aggiornati.

Nel caso, invece, in cui il vostro PC sia stato infatti, purtroppo abbiamo brutte notizie per voi. Sì, perché al contrario di quanto affermato in rete, i vostri files hanno subito una criptazione e non sarà possibile recuperarli. Perciò confidiamo che abbiate un backup più o meno recente a cui fare affidamento. In ogni caso, vi sconsigliamo vivamente di pagare il riscatto perché, al di là della questione etica, non avrete alcuna garanzia di restituzione dei files, anzi.

Quali sono i modi in cui è possibile essere infatti da questo ransomware? Principalmente aprendo files presenti in allegato a mail di dubbia provenienza, perciò vi invitiamo, oggi come non mai, a guardarvi bene dall’aprire allegati sospetti. Qua potete trovare una lista completa delle estensioni di files potenzialmente infetti (è bella lunga).

Fortunatamente l’espansione a macchia d’olio diWannaCry sembra essersi rallentata bruscamente, grazie soprattutto all’aiuto diMarcus Hutchins, ricercatore 22enne che ha registrato un dominio internet contenuto nel codice del virus per attivare una sorta di interruttore Off. Tuttavia l’allerta rimane alta, sia perché il fenomeno si è espanso anche qua inItalia che per la presenza in rete di nuove versioni aggiornati.