Dopo il caso diWannaCry, si torna a parlare diransomware e lo facciamo conPetya, il nuovo caso di questi giorni. Inizialmente denominato come GoldenEyedal team di BitDefender, poi rinominato comeNotPetya, in quanto una variante del già esistente Petya, nato nel 2016. E proprio come WannaCry, questa infezione sfrutta la falla derivata daEternalBlue. Fortunatamente, questo exploit è stato risolto con le famigerate patch di marzo diWindows. Tuttavia, le macchine infettate sono state svariate, principalmente inUcraina ma anche in Russia, Germania, Francia, Spagna, USA ed altri ancora.

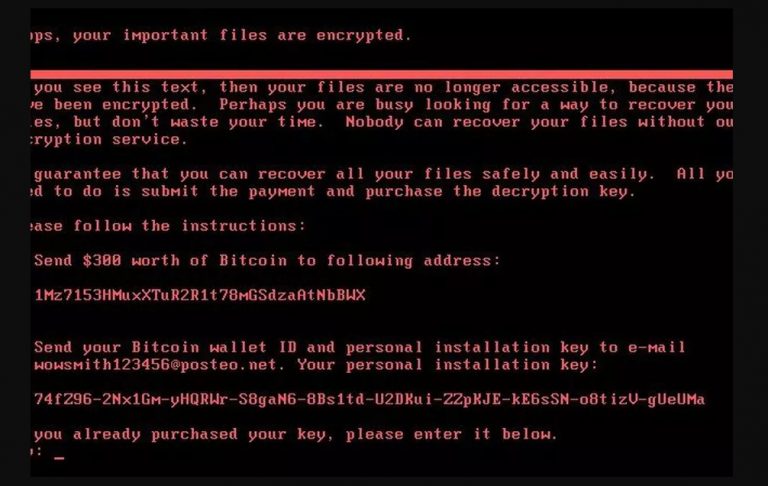

Trattandosi di un ransomware, l’obiettivo dell’infezione è quello di bloccare il dispositivo e chiedere un riscatto per lo sblocco. Con una cifra stabilita di300 dollari (inbitcoin, ovviamente), al momento si stima che l’incasso ammonti a “soli”10.000 dollari. Ma chi rischia di essere colpito? Come proteggersi? E cosa fare se il mio PC è stato compromesso? Ecco tutto quello che c’è da sapere.

Petya: tutto ciò che c’è da sapere sul nuovo ransomware

Come anticipato, la falla su cui si basaPetya è legata all’exploitEternalBlue. La problematica fu scoperta dal gruppoNSA e successivamente sottratta da parte del gruppo indipendenteShadows Brokers. A seguito della relativa divulgazione si è scoperto che i sistemi ad essere a rischio erano quelli basati suWindows XP o superiori. Nel caso possediate un terminale con questi OS e non abbiate già aggiornato, dovete scaricare la patch di sicurezza “Security Update for Microsoft Windows SMB Server (1013389)” direttamente dal sito ufficiale.

Stando a quanto riportato finora, i PC colpiti inItalia sono stati pochi. Nel caso, ahimé, voi rientriate fra questi, il primo consiglio èevitare qualsiasi tipo di pagamento. Non soltanto per una questione etica ma anche perché non è più possibile completare la transazione. Infatti, fra i passaggi dettati dal ransomware bisognava comunicare ad una mail la transazione effettuata, per poi ricevere le chiavi di decrittazione del ransomware. Tuttavia, questa mail è stata bloccata, perciò non potrete comunque completare il tutto.

Visto che basta avere una versione di Windows correttamente aggiornata per essere ai ripari, capirete come la maggiore diffusione la si ha avuta in sistemi più complessi. Ospedali, banche e uffici pubblici sono stati i luoghi più completi. Particolarmente problematica è stata la situazione inUcraina, visto che è stato addirittura bloccato il sistema elettrico di intere cittadine. Non è nemmeno escluso che l’infezione sia stata più atta a creare caos che ottenere soldi.

[su_app]